Der DPM 2012 (Microsoft System Center 2012 SP1 Data Protection Manager) ist ein tolles Werkzeug, um Datensicherungen durchzuführen. Leider hat Microsoft ihn eingestellt, so dass er nicht mehr vertrieben wird, jedoch ist er immer noch weit verbreitet und wird viel verwendet.

Als Systemvoraussetzung listet Microsoft aus, dass der DPM nicht auf einem virtuellen Rechner betrieben werden darf. Da ist noch verständlich. Jedoch müssen auch alle Laufwerke, auf die gesichert wird, physikalisch mit dem Backup-Server verbunden sein. Es darf beispielsweise nicht auf ein Netzlaufwerk gesichert werden. Das ist ziemlich ärgerlich, da dem Datenträger, auf dem gesichert wird, dadurch physikalische Grenzen gesetzt werden, da Server hierbei nur eine maximale Anzahl an Festplatten unterstützen und diese auch in der Größe beschränkt sein können.

Da ist der Wunsch groß, auch auf ein Netzlaufwerk sichern zu können, da das nicht diesen Limits unterworfen ist, weitaus flexibler aufgebaut werden kann und mehr Speicherplatz zur Verfügung stellen kann als lokal angebundene Festplatten.

Trotz der Tatsache, dass der DPM nicht auf Netzlaufwerke sichern kann, lässt sich dieses durch einen Umweg einrichten. Hierzu benötigt man folgende Dinge:

- Einen Netzwerkspeicher (NAS), das die iSCSI Funktion beherrscht, beispielsweise die Geräte von Synology, wie das Synology RS815RP+

- Den iSCSI Connector von Microsoft

Vorbereitung auf dem NAS

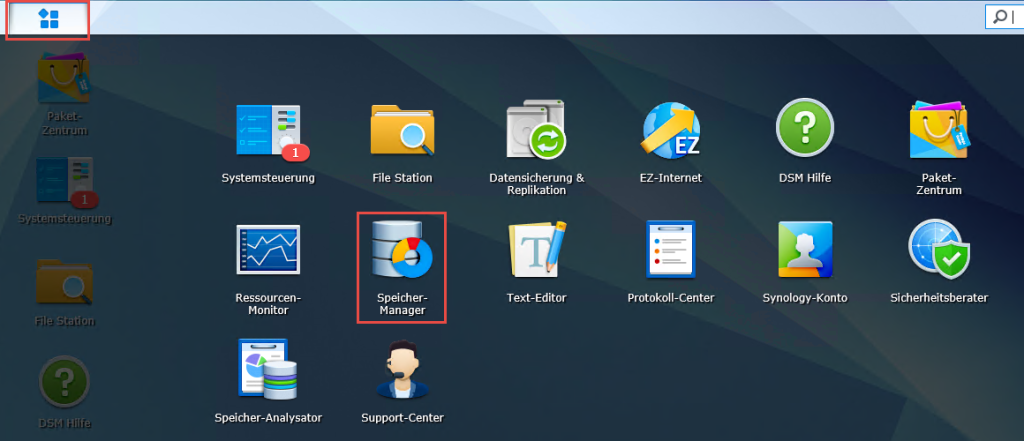

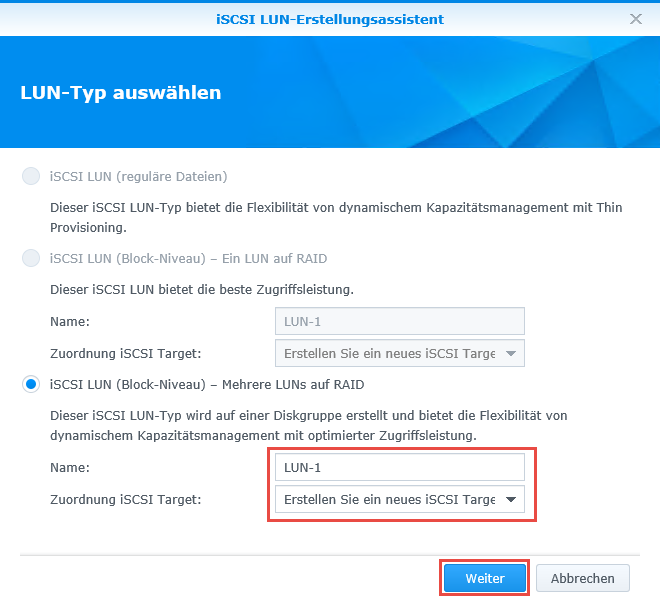

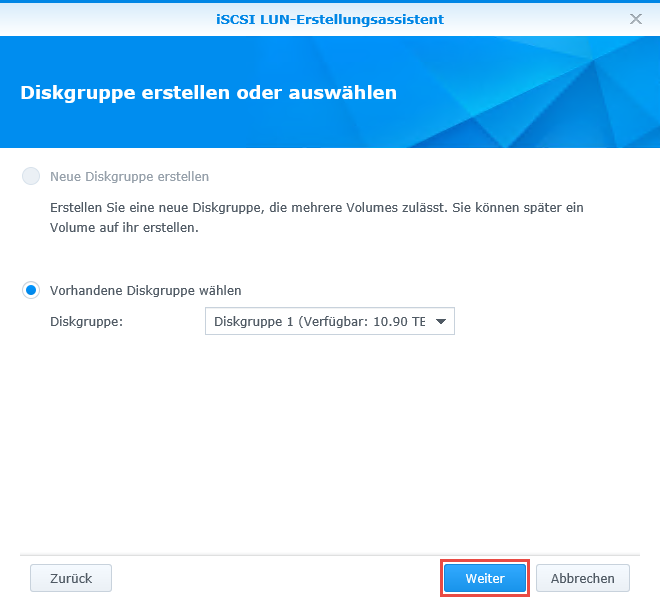

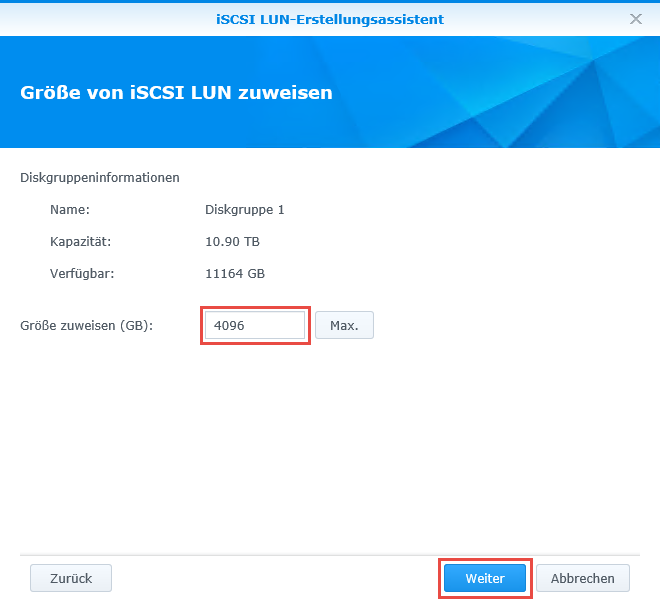

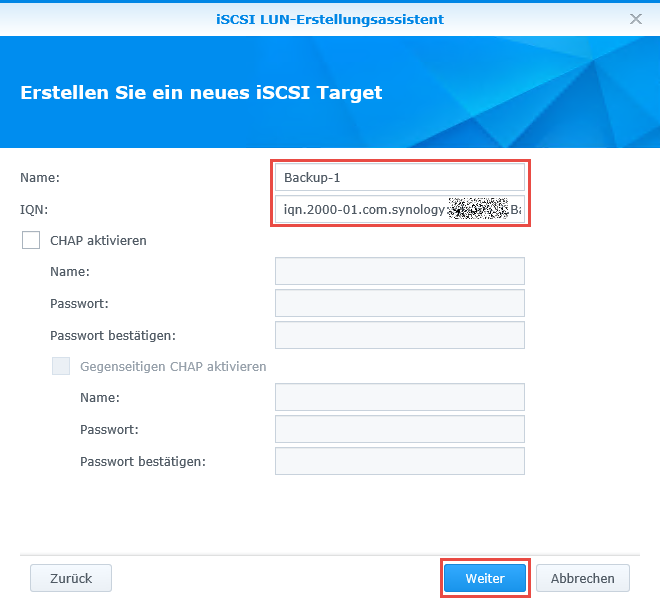

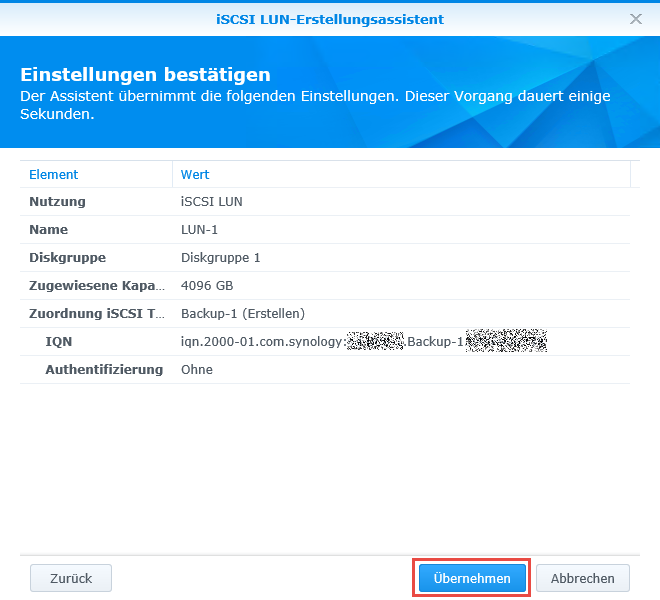

Zunächst muss man auf dem NAS ein iSCSI Target und ein iSCSI LUN erstellen, damit der Backup-Server weiß, wohin er sich verbinden muss. Das kann man bei dem Synology NAS machen, indem man den Speicher-Manager im Hauptmenü auswählt.

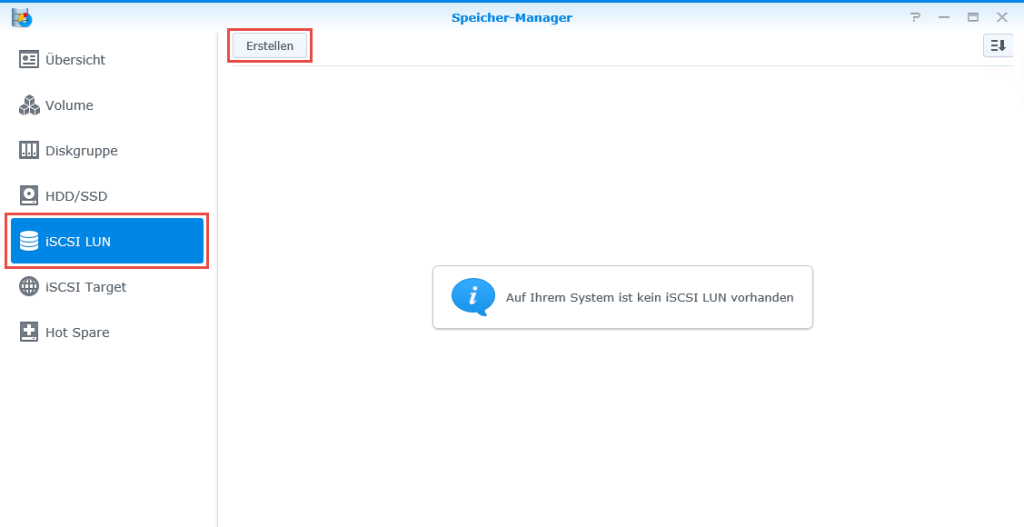

Innerhalb des Speicher-Managers wählt man iSCSI LUN und klickt auf “Erstellen”.

Mit dem Assistenten lässt sich in einem Zug ein iSCSI Target und ein iSCSI LUN erstellen.

Damit sind alle Vorbereitungen auf dem NAS getroffen worden und es geht auf dem Backup-Server weiter.

Vorbereitung auf dem Backup-Server

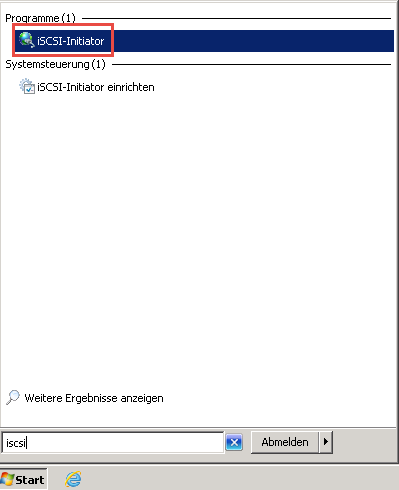

Zunächst muss man den iSCSI Dienst auf dem Backup-Server starten und konfigurieren. Zum Starten tippt man in die Suchzeile neben dem Start-Knopf “iscsi” ein und wählt aus den Vorschlägen den “iSCSI-Initiator” aus.

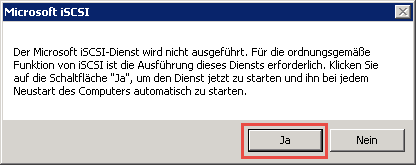

Wurde der iSCSI Dienst noch nie gestartet oder ist er gerade beendet, erscheint die folgende Meldung:

Es empfiehlt sich natürlich, “Ja” auszuwählen, damit das Laufwerk auf dem NAS auch nach einem Neustart des Servers noch zur Verfügung steht.

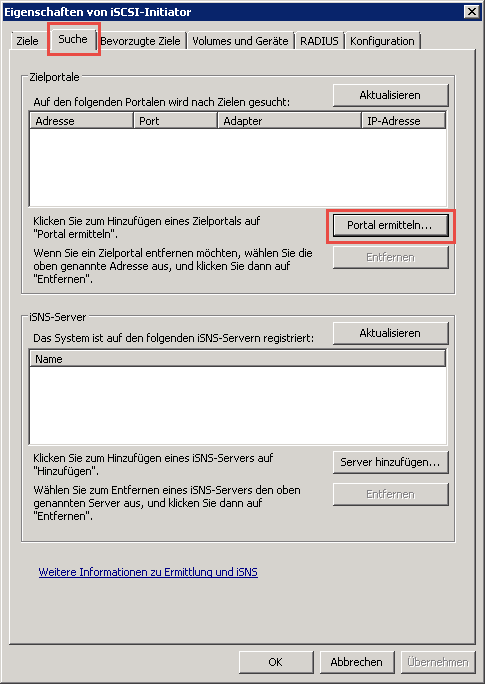

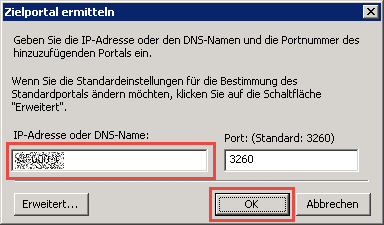

Zunächst muss man dem iSCSI Dienst mitteilen, wo er nach dem Netzlaufwerk suchen muss. Hierzu wechselt man zur Karteikarte “Suche” und klickt auf “Portal ermitteln…”.

Hier trägt man den Hostnamen oder die IP Adresse des NAS Servers ein.

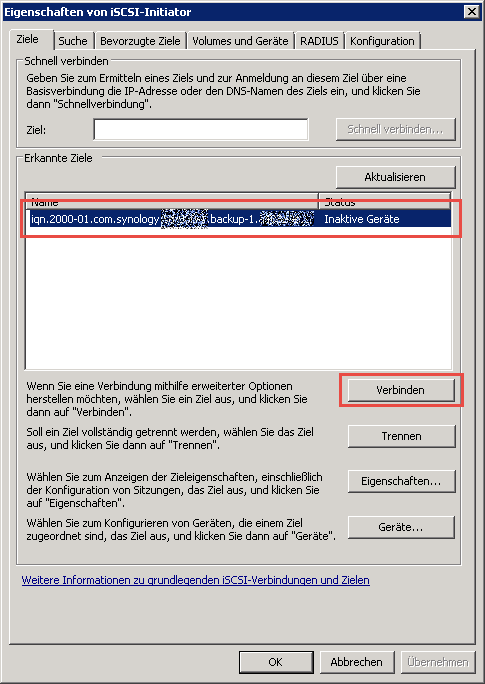

Nun kann man wieder zurück wechseln zur Karteikarte “Ziele”. Dann wählt man das iSCSI Target aus, das zuvor auf dem Synology NAS erstellt wurde und klickt auf “Verbinden”.

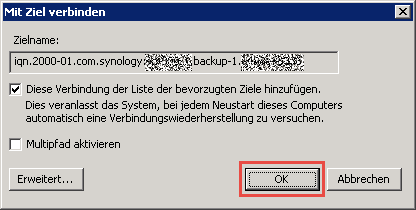

Die Meldung im nachfolgenden Fenster bestätigt man nur noch mit “OK”. Dann versucht Windows bei jedem Systemstart, eine Verbindung zum iSCSI Target auf dem Synology NAS herzustellen.

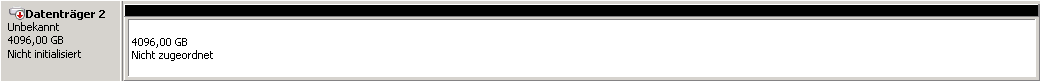

Das iSCSI Target wird nun vom Betriebssystem als Laufwerk erkannt und dieses wird in der Datenträgerverwaltung angezeigt.

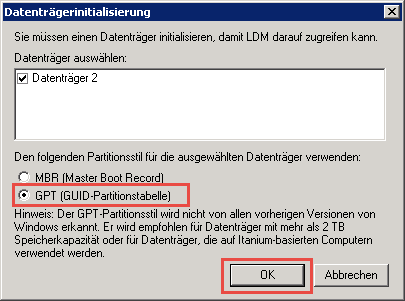

Wenn das iSCSI Target eine Größe von mehr als 2 TB hat, muss es als GPT initialisiert werden.

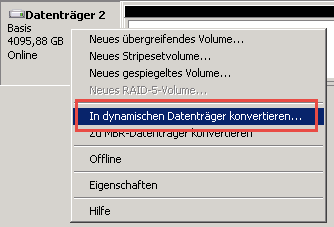

Anschließend muss das Laufwerk in einen dynamischen Datenträger konvertiert werden.

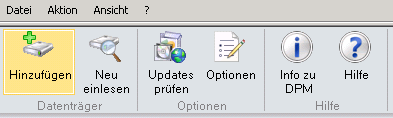

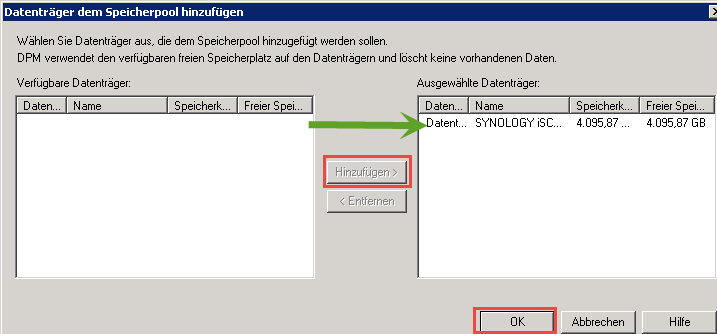

Jetzt kann das Laufwerk im DPM hinzugefügt werden. Dazu öffnet man den DPM, wechselt in den Bereich “Verwaltung”, wählt “Datenträger” aus und klickt auf “Hinzufügen”.

Die zusätzliche Festplatte wird nun als Mitglied des gesamten Speicherpools angezeigt und kann für die Erstellung von Backups verwendet werden.